IAM, yani Kimlik ve Erişim Yönetimi, bir organizasyonun kaynaklarına güvenli ve verimli erişimi düzenleyen kapsamlı bir çerçevedir; kullanıcı kimliklerini, rolleri ve izinleri yapılandırılmış ve kontrol edilmiş ortamda tanımlar ve yönetir. Dijital etkileşimlerin yaşamımızın ayrılmaz bir parçası haline geldiği bir dönemde, verilerin ve kaynakların güvenliğini sağlamak büyük bir önem taşımaktadır. Kimlik ve Erişim Yönetimi (IAM), yetkilendirilmiş kullanıcılara etkili ve güvenli erişimi kolaylaştırırken dijital varlıkların güvenliğini sağlamak için kritik bir rol oynamaktadır. Bu kısa yazıda, IAM dünyasına dalacak, önemini, temel prensiplerini ve gelişen manzarasını inceleyeceğiz.

Kimlik ve Erişim Yönetimini (IAM) Anlama

IAM, bir organizasyon içindeki bireylerin kimliklerini ve erişim yetkilerini yönetmeye odaklanan bir çerçevedir. Bu kimlikler, çalışanlar, ortaklar, müşteriler ve cihazları içerebilir. IAM sistemleri iki temel soruyu yanıtlamayı amaçlar:

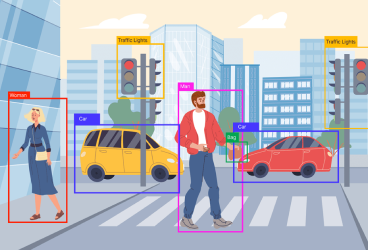

Siz kimsiniz? (Authentication): Kullanıcıların kimlik bilgilerini doğrulama ve yönetme sürecini içerir. Bu bileşen, kullanıcı hesaplarının yaratılması, kimlik doğrulama teknolojilerinin kullanılması ve kimlik bilgilerinin yönetilmesini sağlar.

Ne yapabilirsiniz? (Authorization): Kullanıcıların kaynaklara erişim haklarını yöneten bileşendir. Yetkilendirme, roller ve izinlerin tanımlanması, kullanıcı erişim politikalarının belirlenmesi ve erişim izinlerinin denetlenmesini içerir.

Kimlik ve Erişim Yönetiminin biraz derinine ineceğiz.

Kimlik Yönetiminin Önemi

Güvenlik: Kimlik yönetimi, yetkilendirilmemiş erişimleri önleyerek dijital varlıkların güvenliğini artırır. Kötü niyetli kullanıcıların veya saldırıların etkilerini en aza indirmeye yardımcı olur.

Veri İhlallerini Önleme: Doğru kimlik yönetimi uygulandığında, veri ihlali riski önemli ölçüde azalır. Kullanıcı kimlik bilgilerinin güvenli bir şekilde depolanması ve iletilmesi, veri güvenliğini sağlamak için kritiktir.

İş Sürekliliği: Kimlik yönetimi, iş süreçlerini düzenlemeye ve güçlendirmeye yardımcı olur. Doğru kişilerin doğru anda doğru verilere erişmesini sağlamak, iş sürekliliğini artırır.

Regülasyonlara Uyum: Birçok sektörde, kişisel verilerin korunması için sıkı düzenlemeler vardır. Kimlik yönetimi, bu regülasyonlara uyum sağlamak için kritik bir rol oynar.

Kimlik Yönetimi Çözümleri

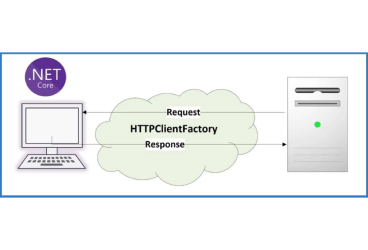

Tek Oturum (Single Sign-On-SSO): Bir kimliği, bir kullanıcının birden çok kimlik oluşturmasını sağlamak yerine tek bir hesap ile erişmesi gereken çeşitli web tabanlı uygulamalara bağlar ve yönetimini kolaylaştırır ( bkz. Şekil 1). Kullanıcının tek tek uygulamalarda ya da kaynaklarda oturum açmak zorunda kalmadan, bir kuruluşun altyapısında güvenli bir şekilde kimlik doğrulama sürecini gerçekleştirmesi için bir dizi kimlik bilgilerini kullanmasını sağlar. Böylece kullanıcının parola hatırlaması ihtiyacını ya da kimlik bilgilerinin kaybolması gibi durumlardaki riskleri azaltır.

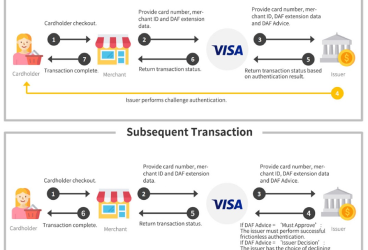

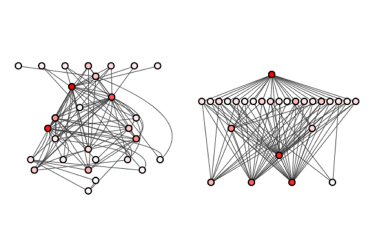

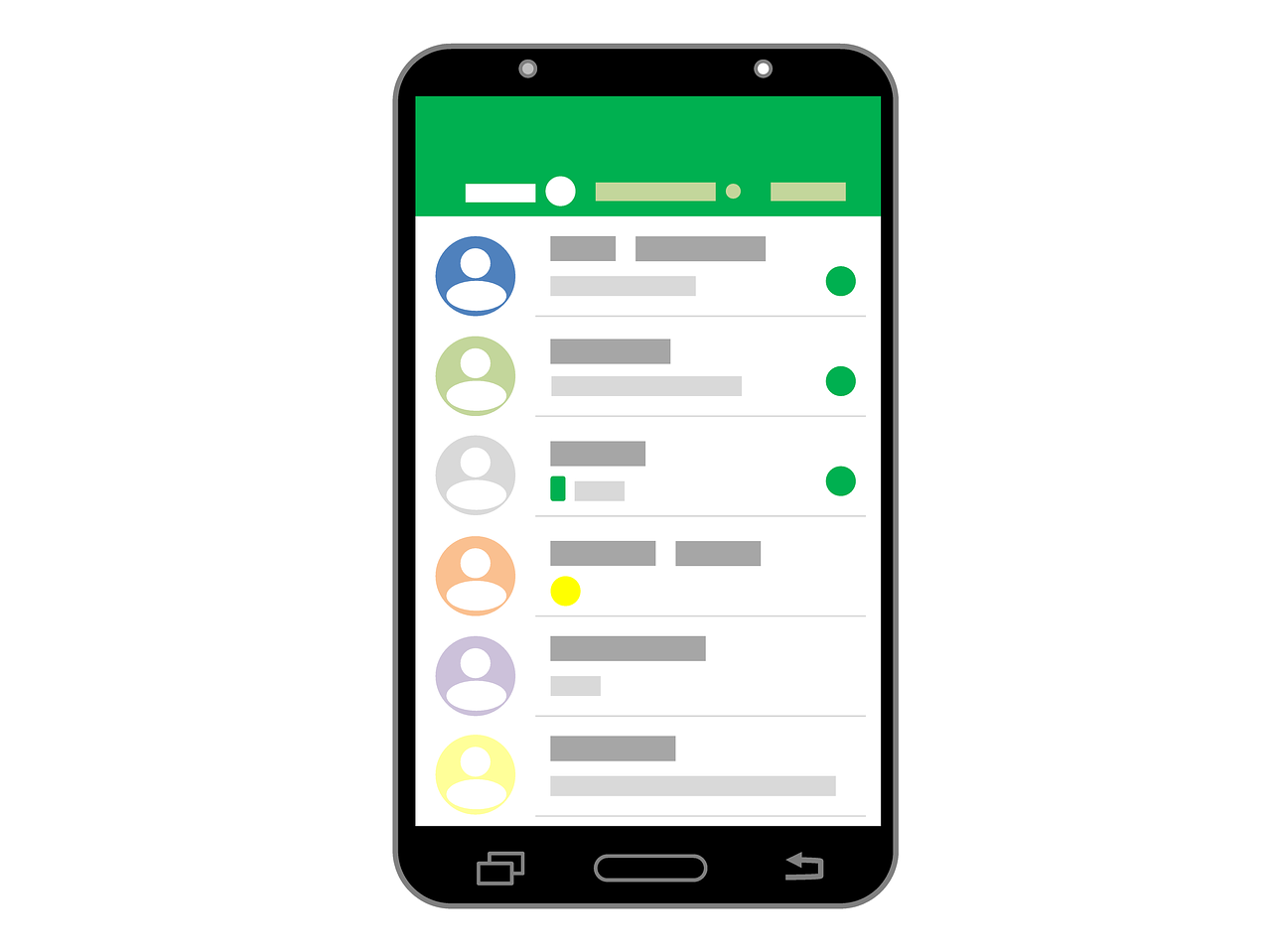

Çoklu Faktörlü Kimlik Doğrulama (Multi-Factor Authentication – MFA): Kullanıcıların birden çok ve birbirinden bağımsız yöntemler kullanarak kimliklerini doğrulamasına olanak sağlayan bir kimlik doğrulama teknolojisidir. Çok faktörlü kimlik doğrulama, kullanıcın iddia ettiği kişi olduğuna daha net ve doğru bir şekilde doğrulama yeteneği verir. Sadece kullanıcı adı ve şifre istemek yerine kullanıcılardan aldığı ve sisteme tanımladığı ek kimlik bilgilerini ya da kullanıcının doğruladığı iletişim kanallarından anlık ikinci bir onayı kimlik doğrulama işlemlerinde kullanarak kesin ve zahmetsiz bir güvenlik yöntemi sağlar. Temel mantığı (bkz. Şekil 2).

IAM yapısında en çok kullanılan kimlik doğrulama yöntemleri SSO ve MFA’dır. Bunların yanında Adaptive Authentication (Adaptive authentication: Issues and challenges | IEEE Conference Publication | IEEE Xplore), Passwordless Authentication (Research on Integrated Authentication Using Passwordless Authentication Method | IEEE Conference Publication | IEEE Xplore) gibi çözümlerin yanında gelişen IAM çözümleri ile kimlik yönetimi de çeşitlenmeye devam etmektedir. En güncel çözümlere örnek olarak da Blockchain teknolojisinden de bahsedilebilir. (Interoperable Blockchain Solution For Digital Identity Management | IEEE Conference Publication | IEEE Xplore)

Kimlik yönetimi konusunda çözümler sunan birçok üründen bahsedilebilir; Azure Active Directory, Oracle IAM, Okta Workforce Identity, JumpCloud Open Directory Platform gibi.

Erişim Yönetiminin Önemi

Güvenlik: Erişim yönetimi, yetkilendirilmemiş erişimleri önleyerek veri güvenliğini artırır. Saldırılara ve veri ihlallerine karşı bir savunma katmanı sağlar ve IAM yapısının en önemli amaçlarındandır.

Veri Bütünlüğü: Doğru erişim yönetimi, veri bütünlüğünü korur. Verilere sadece yetkili kullanıcılar tarafından erişilebilmesi, veri manipülasyonunu ve bozulmasını engeller.

İzleme ve Denetleme: Erişim yönetimi, kullanıcı aktivitelerini izleme ve denetleme imkânı sağlar. Bu, güvenlik olaylarını tespit etmeyi ve olası tehditlere karşı hızlı bir şekilde müdahale etmeyi kolaylaştırır.

Uyum Sağlama: IAM, farklı uygulama ve sistemlerde kullanılabilen standartlaşmış bir yapı sağlar.

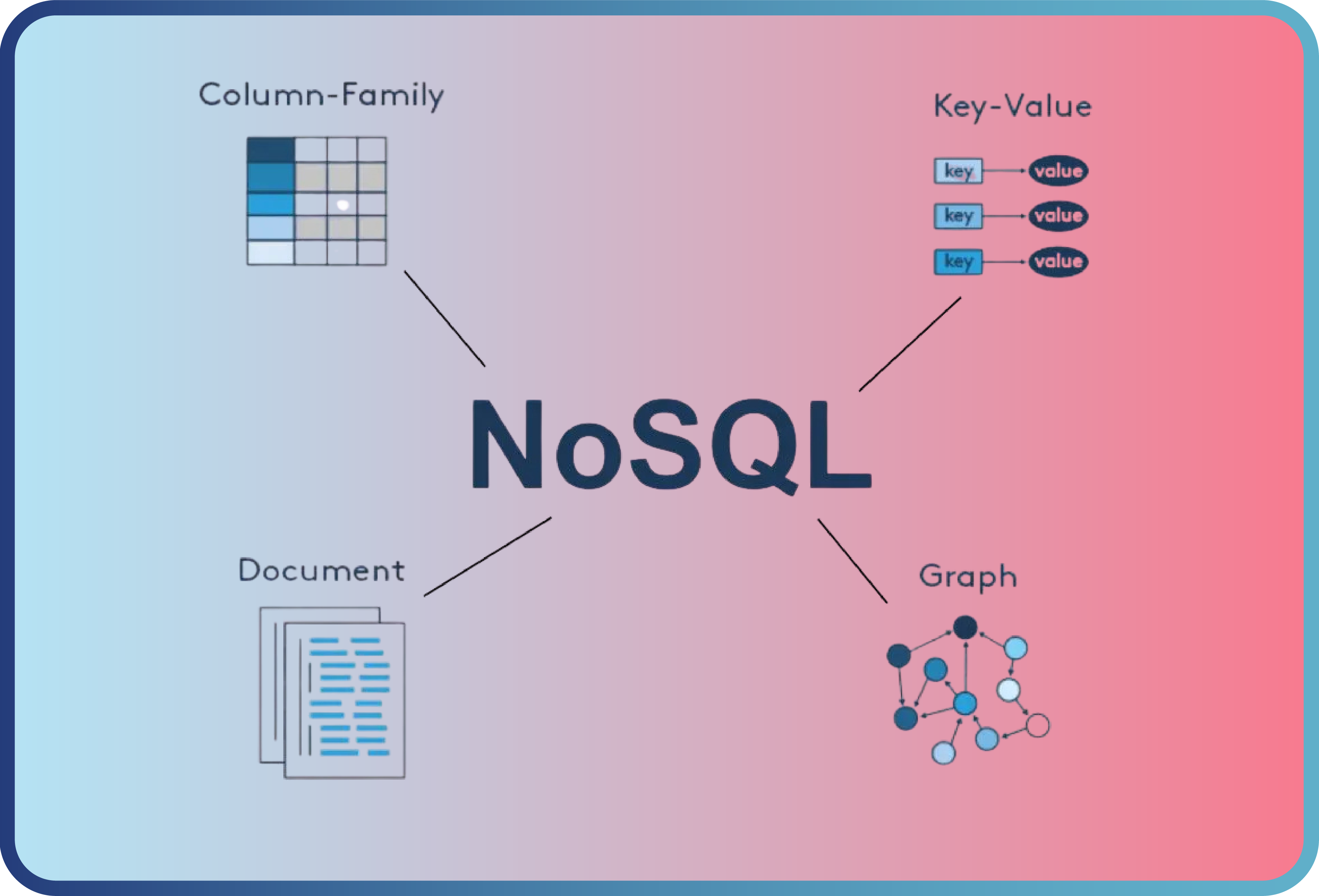

Erişim Yönetimi Stratejileri

RBAC – Rol Tabanlı Erişim Kontrolü: Kullanıcılara, rollerine ve sorumluluklarına uygun şekilde erişim izni vermek için kullanılan kontrol modelidir. Kullanıcı izinlerini çalışanlara bireysel bazda atamak yerine, önceden tanımlanmış rollerle ilişkilendirerek süreci kolaylaştırır. Her bir rol için belirli sorumluluklar ve ayrıcalıklar belirlenerek kullanıcıların yalnızca sorumlu oldukları işlevler için ve sadece gerekli bilgilere ve kaynaklara erişebilmeleri sağlanır. Kurumsal firmalarda IAM yapısında en çok kullanılan erişim yönetimi uygulamalarındandır.

ABAC – Öznitelik Bazlı Erişim Kontrolü: Varlıkların (özne ve nesne) eylemlerinin özniteliklerine ve ortama göre kuralları değerlendirerek nesnelere erişimi kontrol ettiği için ayırt edilebilen mantıksal bir erişim kontrol modelidir. Geleneksel erişim kontrol sistemleri genellikle roller veya izin tabanlıdır, ancak ABAC, çok daha granüler ve esnek bir yaklaşım sunar.

PBAC – Politika Tabanlı Erişim Kontrolü: Şirket politikalarına dayalı olarak geçici, coğrafi veya zamana dayalı erişim kontrol modelidir. Bu yaklaşım, erişim kontrol kararlarını belirlemek için önceden tanımlanmış politika ifadelerini kullanır. Bu politika ifadeleri, belirli koşullar altında belirli eylemlere izin verme veya reddetme talimatları içerir.

Bunların yanında Rule-Based, History-Based Mandatory erişim kontrolleri gibi çeşitli kontrollerden bahsedilebilir. Her biri kullanım durumlarına ve güvenlik gereksinimlerine uygun olan bu stratejiler, organizasyonların ve sistemlerin özel ihtiyaçlarına göre seçilebilir.

Gelişen Manzara

IAM, statik bir alan değil, sürekli gelişen bir alandır. Birçok faktör, sürekli gelişmesine katkıda bulunuyor:

Bulut Bilişim: Bulut hizmetlerine geçiş, geleneksel ağ sınırlarını yeniden tanımlayarak güvenli bulut tabanlı varlıkların ve kaynakların korunması için sağlam IAM çözümlerini zorunlu kılıyor.

IoT ve Mobil Cihazlar: IoT cihazlarının ve mobil teknolojilerin yaygınlaşması, IAM’nin kapsamını genişletti, çünkü organizasyonlar çeşitli uç noktaları yönetmek zorundalar.

Sıfır Güvenlik Modeli: Sıfır Güvenlik modeli asla güvenmeme, her zaman doğrulama ilkesini vurgular. IAM, kullanıcıların ve cihazların kimliklerini sürekli olarak doğrulayarak bu yaklaşımı uygulamak için kritik bir rol oynar.

Makine Öğrenimi ve Yapay Zeka: IAM sistemleri, anormallikleri ve tehditleri tespit etmek için makine öğrenimi ve yapay zeka entegrasyonunu benimsemektedir. Bu, olağandışı kullanıcı davranış desenlerini tanıyarak güvenliği artırır.

Uyumluluk ve Düzenlemeler: GDPR ve HIPAA gibi düzenleyici gereksinimler, organizasyonların erişimi yönetmeyi ve hassas verileri korumayı daha fazla zorunlu kılıyor.

Sonuç olarak, Kimlik ve Erişim Yönetimi (IAM), modern siber güvenliğin önemli bir parçasıdır. Sadece güvenliği artırmakla kalmaz, aynı zamanda erişim yönetimini kolaylaştırır ve uyumluluğu sağlar. Dijital manzara devam ettiği sürece IAM, hassas bilgileri ve kaynakları koruma, yeni zorluklara, teknolojilere ve tehditlere uyum sağlama konusunda önde olacaktır.

Kaynakça

- Agarwal, J. (t.y). The Importance of Multi-Factor Authentication (MFA). Erişim Adresi: https://www.loginradius.com/blog/engineering/why-mfa-important/

- Casey, K. (2020, 29 Eylül). What Is Attribute-Based Access Control (ABAC)? Erişim Adresi: https://www.okta.com/blog/2020/09/attribute-based-access-control-abac/

- Gittlen, S. (2021, Ağustos). What is identity and access management? Guide to IAM. Erişim adresi: https://www.techtarget.com/searchsecurity/definition/identity-access-management-IAM-system

- McCarthy, M. (2023, 22 Aralık). The Definitive Guide to Role-Based Access Control. Erişim Adresi: https://www.strongdm.com/rbac

- Monofor. (2021, 1 Ocak). Identity & Access Management. Erişim Adresi: https://monofor.com/tr/blog/identity-access-management-kimlik-ve-erisim-yonetimi-nedir

- NextLabs. (2023, 31 Temmuz). What is PBAC? Erişim Adresi: https://www.nextlabs.com/what-is-policy-based-access-control/ Singh, S. (t.y). What is the Difference Between MFA vs. SSO? Erişim Adresi: https://www.progress.com/blogs/what-difference-between-sso-2fa-mfa

Önceki

Önceki